[alert type= »blue »]

Cet article fait partie d’une série concernant l’accès à distance aux services d’un NAS Synology.

Les articles sont écrits de manière générique afin d’être adaptables à la majorité des installations et des besoins.

[/alert]

La configuration traitée ici (cas particulier de l’accès à l’interface de gestion d’un serveur Synology) permet également d’accéder à d’autres services fournis par le NAS via le canal VPN (CloudStation, CalDAV).

nota : d’ailleurs peu importe le cas traité … {c’est un prétexte pour|c’est une manière comme une autre d’} aborder des termes et fonctions. L’important est la compréhension de l’environnement et des étapes, chacun adaptera ensuite ce tutoriel à son infrastructure.

EN COURS DE RÉDACTION

Contexte, objectifs et précisions

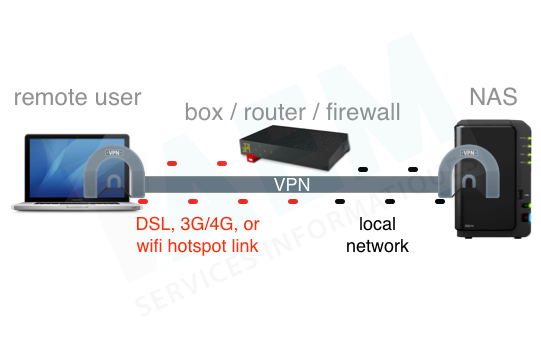

Voici l’architecture qui a été utilisée dans cet article :

- un modem / routeur / (firewall) : ici une Freebox Révolution,

- un lien fibre 100 Mb/s,

- un NAS Synology : DS2015xs,

- un ordinateur portable (MBPr E2015) connecté à un réseau distant, 4G (ou tous lieux ou n’est pas situé le NAS).

- organisation : un seul « admin » système, 5 utilisateurs.

Dans cet exemple, nous allons forcer le trafic entrant sur le NAS à passer par un canal unique et sécurisé. Ce choix a des conséquences sur les performances du NAS et la QoS. Le dimensionnement des ressources nécessaires n’est pas abordé ici.

Par analogie avec le monde réel, la logique ici est d’obliger chaque employé à passer devant un agent de sécurité gardant une porte {permettant d’emprunter un chemin défini|avant d’aller plus loin dans le bâtiment de l’entreprise}. La sécurité est présente au niveau de ce checkpoint, et à chaque étage où sont situés les services de l’entreprise.

nota : je n’oublie pas également qu’en fonction des rôles de chaque utilisateur, la solution utilisée doit être transparente (simple, efficace) et ne constitue pas un frein pour l’accès aux services.

Notez également qu’il est envisageable de réaliser cette fonction à partir d’autres équipements (généralement dédiés pour chaque fonction), ce qui est bien plus polyvalent (puissance, bande passante, capacité, fonctions) selon la taille de l’infrastructure. Seulement les moyens à mettre en œuvre (cout équipements, compétences) sont bien plus importants et ne correspondent pas à ceux d’une TPE de 10 personnes (bien que, nous sommes d’accord, ça dépend des besoins et des domaines) …

À l’aide de ces informations, une petite entreprise (voire un particulier) arrivera sans aucun problème à élever le niveau de sécurité d’accès à ses données. Notez également que je ne transmets pas ici tout mon savoir faire et ne communiquerai pas l’intégralité des paramètres permettant d’obtenir un accès ultra sécurisé. Cela pour plusieurs raisons :

- la lisibilité de l’article : si l’article est trop long, ce ne sera pas agréable,

- la transmission : si toutes les informations sont livrées d’un seul bloc, vous n’arriverez pas à mettre en place la solution. Trop de compétences, expériences sont nécessaires, et les freins seraient trop nombreux.

nota : {la sagesse|l’expérience} ici impose de construire progressivement une infrastructure, afin de se l’approprier, de la comprendre puis la maitriser et ensuite seulement progresser en ajoutant des fonctions.

En proposant un niveau de sécurité suffisant, dans 90% des cas ça conviendra. Donc exit les lignes de commandes, accès SSH, installation de package, changement des certificats SSL etc …

Ce tutoriel vous propose de suivre d’autres tutoriels déjà présents sur le site afin de répondre à la question : accès distant sécurisé à DSM.

1 – Création d’une liaison sécurisée avec OpenVPN

Je vous invite à lire et mettre en œuvre la procédure de configuration d’un serveur OpenVPN avec un NAS Synology. Une fois le service VPN opérationnel, vous pouvez passer à l’étape numéro 2.

Ce type de liaison VPN, appelée client-to-site, permet de créer un lien entre un client externe (machine) et une infrastructure informatique (en général le site client) où sont localisés {le serveur|les services}.

Cela n’est pas adapté pour connecter deux {entreprises|agences|succursales} entre elles …

2 – Sécurité d’accès à l’interface de gestion DSM

rappel : l’accès à l’interface d’administration DSM se fait à l’aide d’un navigateur internet, en s’identifiant avec un compte utilisateur disposant des droits administrateur. DSM permet de gérer les services, et droits d’accès aux ressources. Un accès non autorisé à cet espace aura des conséquences dévastatrices …

A – Création d’un compte appartenant au groupe admin avec mot de passe long.

B – Désactivation du compte admin. par défaut. lien vers tutoriel.

C – Activation du système de notification (utilisez un compte de messagerie dédié à cet usage). lien vers tutoriel

D – Activation de la double authentification avec smartphone. lien vers tutoriel

E – Changer le port par défaut DSM. Inutile dans ce cas puisque accès VPN.

3 – Désactiver le service QuickConnect pour DSM

QuickConnect est un service qui permet aux non initiés en matière de réseau informatique de faire fonctionner leur solution. En gros, cela permet de ne pas avoir à configurer la NAT (translation d’adresse d’un routeur / pare-feu). Seulement c’est une faille potentielle dans l’infrastructure puisque on fait confiance à un tiers extérieur (un intermédiaire soyons claire) qui peut être {piraté|compromis} (et je ne parle pas du fait qu’une partie du trafic passe par les serveurs Synology).

Il est souhaitable – si on le peut – d’utiliser la solution la plus indépendante possible. C’est la même chose pour le DynDNS de Synology hein !

Désactivation de QuickConnect pour accès DSM (on pourra ensuite le désactiver pour d’autres services puisque l’intérêt du VPN est que TOUT les services passent à travers ce tunnel).

4 – Modifier les ports d’accès à DSM

Inutile si passage par VPN (ou alors mode ultra parano …). Un scan de port prend peu de temps donc inutile 😉

5 – Redirection routeur

idem non nécessaire sauf mode ultra parano. Au niveau du routeur, n’ouvrir que les ports des services {utilisés|nécessaires}.

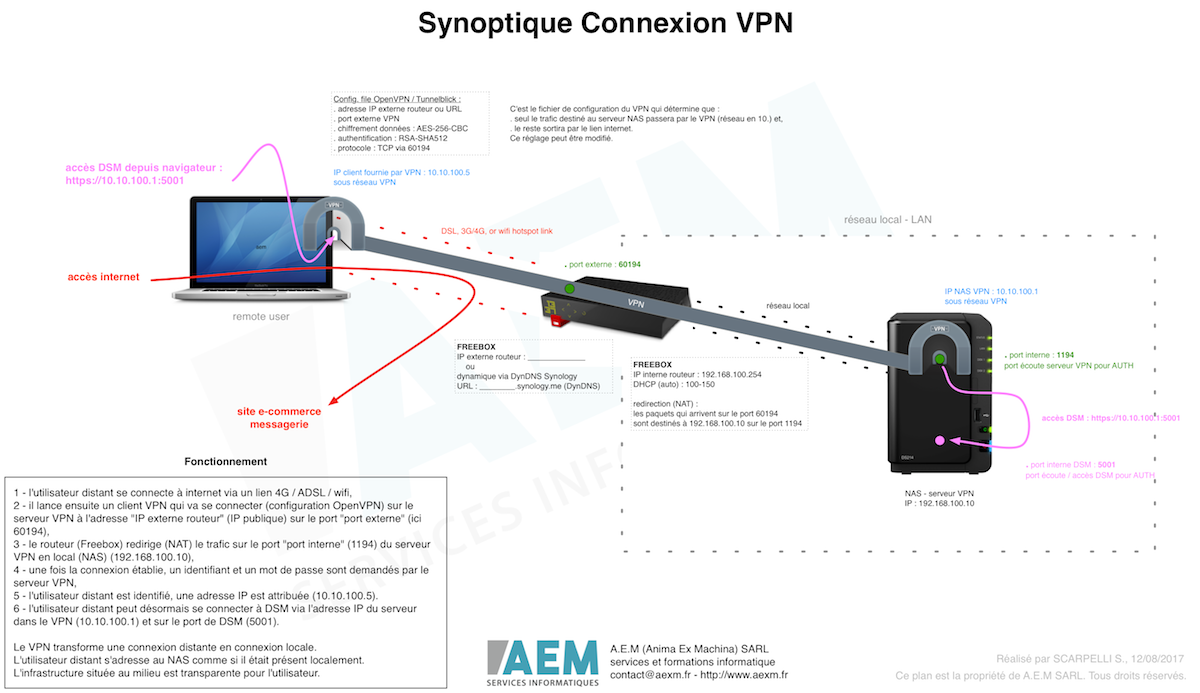

Ici, nous aurons besoin d’ouvrir le port 60194 (entrant) (1194 pour accès VPN par défaut, ici nous avons modifié ce port dans l’exemple).

Le reste se passera en interne, puisque une fois connecté au VPN, le serveur NAS sera accessible localement et les ports par défaut (ou déclarés) pourront être utilisés pour accéder aux services. Bref, chaque accès se fera comme si vous étiez {en local|au bureau}.

6 – Activation du pare-feu DSM

Cette fonction ne sera pas abordée ici puisqu’elle est décrite dans l’article concernant la configuration du firewall intégré à DSM.

nota : je vous recommande également dans un premier de ne pas l’activer. C’est un frein potentiel au fonctionnement de la solution. C’est par ailleurs redondant avec une solution firewall matériel en amont (donc consomme des ressources inutilement).

De quoi il s’agit ? Le pare-feu est à la fois une barrière et un contrôleur réseau qui va autoriser certaines communications définies entre des équipements appartenant à un réseau, utilisant un protocole et passant par un port. Concrètement on autorise des ordinateurs (voire groupement) à emprunter une route spécifique et atteindre une porte d’entrée (attribue à un service service).

Dans notre exemple, et très rapidement, le firewall a été activé pour les réseaux internes (réseau local et VPN), seul le protocole VPN par le port défini est autorisé depuis l’extérieur. La protection via les plages d’IP peut être pertinente (FR ou IP fixe).

Quelle est la procédure de connexion à DSM avec un VPN ?

Se connecter au VPN avec un client VPN à partir des fichiers de configuration exportés depuis le NAS.

Sous Mac nous utilisons TunnelBlick, sinon c’est OpenVPN GUI pour Windows.

S’identifier (ID : pass).

Une fois le tunnel créé, l’utilisateur se retrouve sur le réseau local fourni par le NAS i.e le réseau 10.10.100.0.

La connexion à DSM est donc la même qu’en réseau local (sauf que l’adresse du NAS est différente). À l’aide d’un navigateur internet, se connecter l’adresse : https://10.10.100.1:port_DSM (ici 5001 par défaut).

Double authentification.

Et le tour est joué …

Et la suite ?

Cet article s’applique également pour d’autres services (CloudStation, CalDAV, CardDAV, DSVideo etc …). Voyons l’exemple avec CloudStation Drive.

Utilisation de CloudStation Drive avec accès VPN

La configuration de CloudStation Drive est légèrement différente.

L’ordinateur client doit être connecté au VPN.

Entrer l’adresse IP du NAS sur le réseau local VPN.

Bonjour, j’ai paramétrer mon Synology en Open VPN tout ce connecte parfaitement, cependant je n’arrive pas à accéder à mon NAS via le VPN. J’ai du oublier un paramètre. Avez-vous une idée?

Bonjour David,

Sur quelle adresse vous vous connectez ? sur quel port ?

normalement cela devrait {être|ressembler à} (via un navigateur pour DSM) : https://10.X.X.1:5001

Cela peut provenir d’un des composants de la chaine (droit, services, av, firewall, adressage, 2nd vpn, etc …) … difficile de donner une piste ici !

Bien vérifier l’adresse locale de connexion via DSM voire le client VPN.

bonsoir il y a t’il une video ? merci

bonsoir,

non pas encore, c’est en cours de réflexion …

Bonjour,

Merci, pour l’article, très clair.

Ma question : Si l’ordinateur client est connecté au VPN du NAS, qu’en est-il sa propre connexion réseau ? Vers l’internet, etc… Dit autrement, est-ce que l’ordinateur client peut-être connecté simultanément au VPN du nas, et sur youtube par exemple ?

Amicalement

Philippe

@Philippe bonjour

oui, c’est possible et justement un des buts recherché par bon nombre.

Une partie du trafic est redirigée vers le réseau VPN quand nécessaire

sinon le reste du trafic continue sa route normalement.

Ces directives sont à mettre dans le profil de config d’OpenVPN.

Quelques mots clés pour faire des recherches :

route

redirect-gateway def1 bypass-dhcp

Si ce n’est pas spécifié, cela fonctionne comme demandé.

etc …