[alert type=”blue”]EDIT du 19/08/2017 : suite à des mises à jour de DSM et relecture de l’article (approximations, manques), celui ci a été mis à jour.[/alert]

À qui s’adresse cet article ?

Les utilisateurs de NAS (ici Synology), ayant besoin d’un accès aux données à distance, sans porter atteinte à la sécurité.

Cela concerne essentiellement les entreprises (et employés détachés = accès disant) ET également le particulier qui en a besoin (simple à mettre en place avec Synology).

Pourquoi utiliser le mécanisme VPN ?

Un NAS qui héberge des services est ouvert sur le monde extérieur (internet) de multiples parts, et en cas de faille de sécurité (CVE, vol mot de passe ou d’ordinateurs etc …), la garantie d’accès aux données aux seules personnes désignées se trouve remise en question (vol données, suppression etc …).

Le fait de forcer les communications par un canal unique et sécurisé gomme un grand nombre de problème lié à la sécurité.

nota : bien évidemment rien n’est “secure” à 100% donc la sauvegarde (et le chiffrement des données) n’est pas une option.

Comment fonctionne un VPN ?

Rappel

Le service VPN (Virtual Private Network) ou réseau privé virtuel (ou RPV) est un service qui permet d’établir un tunnel sécurisé entre un client (ordinateur) et le serveur (fournisseur du service VPN) sur un réseau informatique (ici internet).

nota : le tunnel est la symbolique de l’étanchéité d’un canal à travers un {environnement|support|média}).

Le serveur VPN fournit les fonctions de chiffrement des données, de routage et adressage, gestion de l’authentification des parties.

L’intérêt est le coût relativement faible de la solution puisqu’il n’est pas nécessaire de relier deux usines entre elles par un ou plusieurs câbles (i.e ouvrir les routes et faire passer des câbles sur des dizaines kilomètres …). En utilisant l’existant, c’est à dire internet (ce n’était pas le cas auparavant).

Les entreprises utilisent cette solution VPN afin que leurs employés puissent accéder aux ressources situées sur le réseau privé de l’entreprise, quand ils sont à l’extérieur (déplacement, en clientèle ou à domicile). Une des solutions les plus abordables, quand elle est possible …

C’est ici que les NAS Synology entrent en jeu … avec le paquet VPN Server !

nota : la fonction VPN peut être assurée par un boitier compatible (routeur par ex.), autre que Synology.

Pré requis et introduction

Dans ce tutoriel, nous aborderons le cas d’un VPN réalisé avec OpenVPN. Plus particulièrement c’est le cas d’une liaison client vers serveur (un VPN avec accès distant ou remote access VPN) qui est décrit ici – par opposition au VPN site à site (SàS, site to site VPN, S2S). Cette solution est reconnue pour être :

Dans ce tutoriel, nous aborderons le cas d’un VPN réalisé avec OpenVPN. Plus particulièrement c’est le cas d’une liaison client vers serveur (un VPN avec accès distant ou remote access VPN) qui est décrit ici – par opposition au VPN site à site (SàS, site to site VPN, S2S). Cette solution est reconnue pour être :

- sécurisée (pas de faille connue : bibliothèque de chiffrage d’OpenSSL et authentification par certificat),

- souple (existe sur de très nombreux OS + autorise le choix des ports en cas de blocage),

- rapide (réputée plus légère que les autres solutions),

- et robuste (supporte connexion longue distance).

Le NAS va assurer la partie serveur de la solution et les terminaux (ordinateur, smartphone, tablette), qui se connectent à distance au serveur, utilisent la partie cliente.

nota : OpenVPN n’est pas supporté en natif par tous les systèmes d’exploitations … de fait, il sera nécessaire d’installer un client VPN compatible (ça existe sur presque toutes les plateformes …).

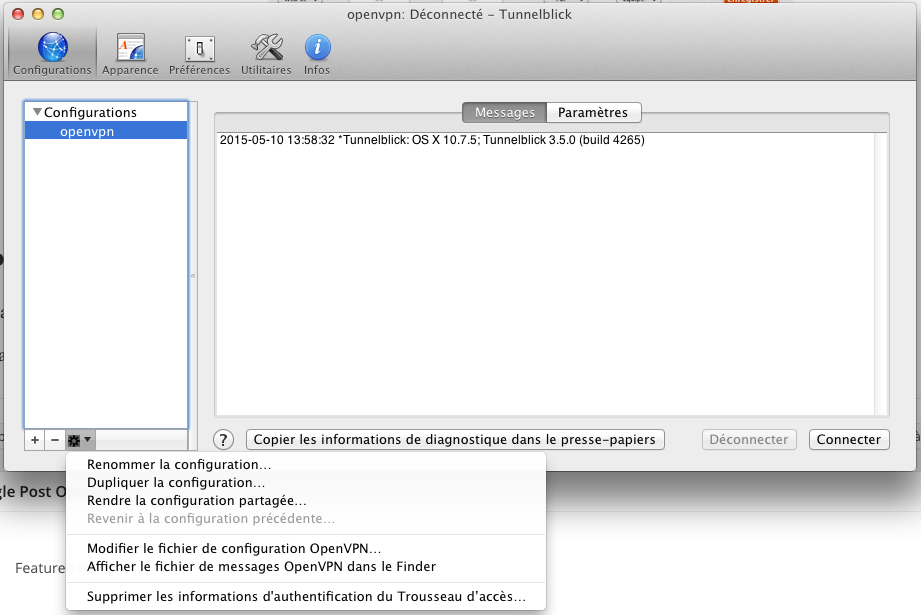

Dans notre cas, nous allons utiliser un ordinateur Apple sous MAC OS X, avec le logiciel Tunnelblick. Sous Windows le client OpenVPN existe.

Cahier des charges

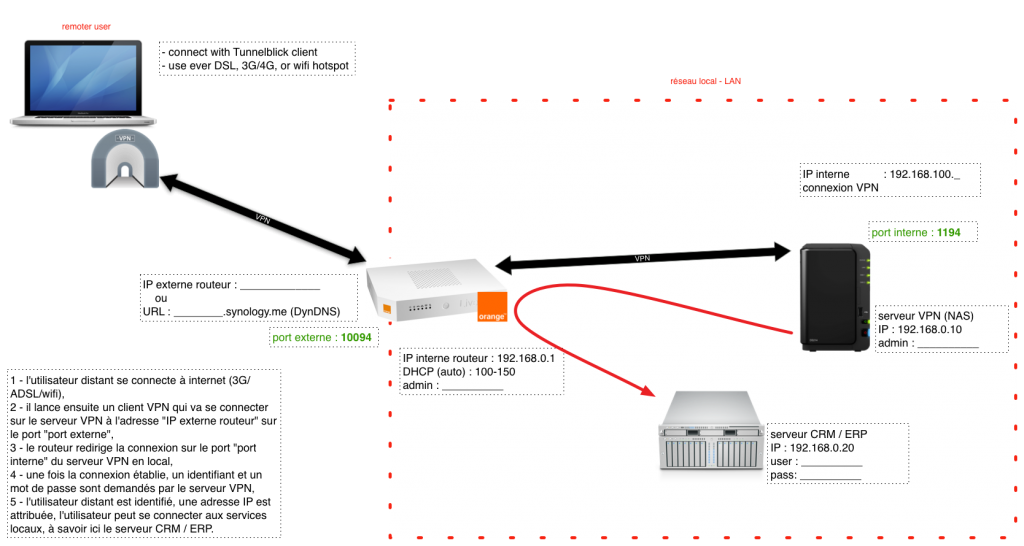

Comme toujours il est préférable d’écrire ce qu’on veut faire, et de l’appliquer ensuite. Comme par exemple la politique d’adressage IP, les scenario de connexion, etc … Ce tableau et schéma peuvent résumer cela en quelques lignes !

| Paramètres | Réglages | Commentaires |

| adresse IP internet du serveur | URL sous la forme example.org ou adresse IP fixe 193.80.18.# | pouvoir localiser le serveur (et accéder aux services), point entrant dans la société, à partir de n’importe quel endroit sur la planète. Privilégiez l’IP fixe. Avec le NAS, utilisez le service DynDNS en xxx.synology.me (non vérifié) (ne pas utiliser QuickConnect). |

| port externe | 10094 | il est préférable de changer le port par défaut vu depuis l’extérieur. |

| adresse IP locale du serveur OpenVPN | l’adresse IP locale du NAS | c’est une adresse IP fixe que vous avez déterminé préalablement |

| protocole utilisé | TCP | par défaut UDP (+ rapide), préférez TCP (+ fiable) quand les connexions sont difficiles (distance, déconnexion). |

| chiffrement | AES-256-CBC | |

| authentification | RSA-SHA512 | SHA512 ne fonctionnant pas au moment de l’essai. |

| sous réseau | 10.##.##.1 | préférez un réseau en 10.#.#.# et attention aux conflits d’adressage entre les différentes VPN 😉 . |

Configuration d’OpenVPN sur un NAS Synology

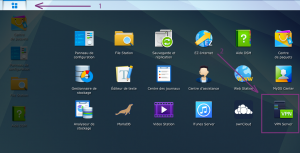

Vous devez installer le paquet VPN Server depuis le centre de paquet de DSM (utilisez la fonction recherche).

Une fois le paquet installé et le service lancé, vous pouvez passer à l’étape de configuration.

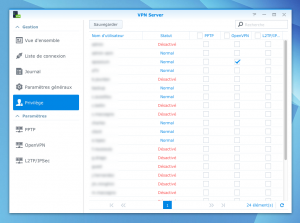

0 – ouvrir la fenêtre de configuration de VPN Server.

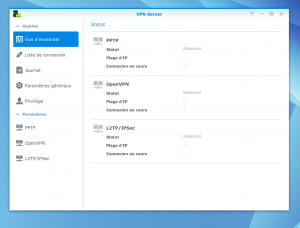

1 – fenêtre d’accueil et vue d’ensemble des services (actifs ou non).

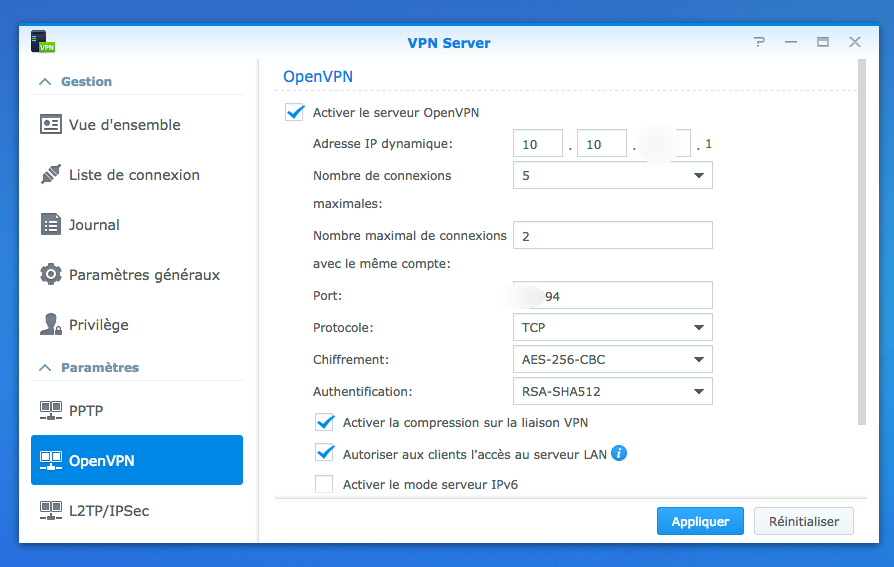

2 – fenêtre de configuration OpenVPN (adressage, port réseau, etc …).

C’est ici qu’on attribue le port réseau de communication {interne|local} du serveur, le niveau de chiffrement et d’authentification.

Pensez à exporter la configuration (format .zip).

3 – privilèges utilisateur … n’oubliez pas de vérifier les droits d’accès !

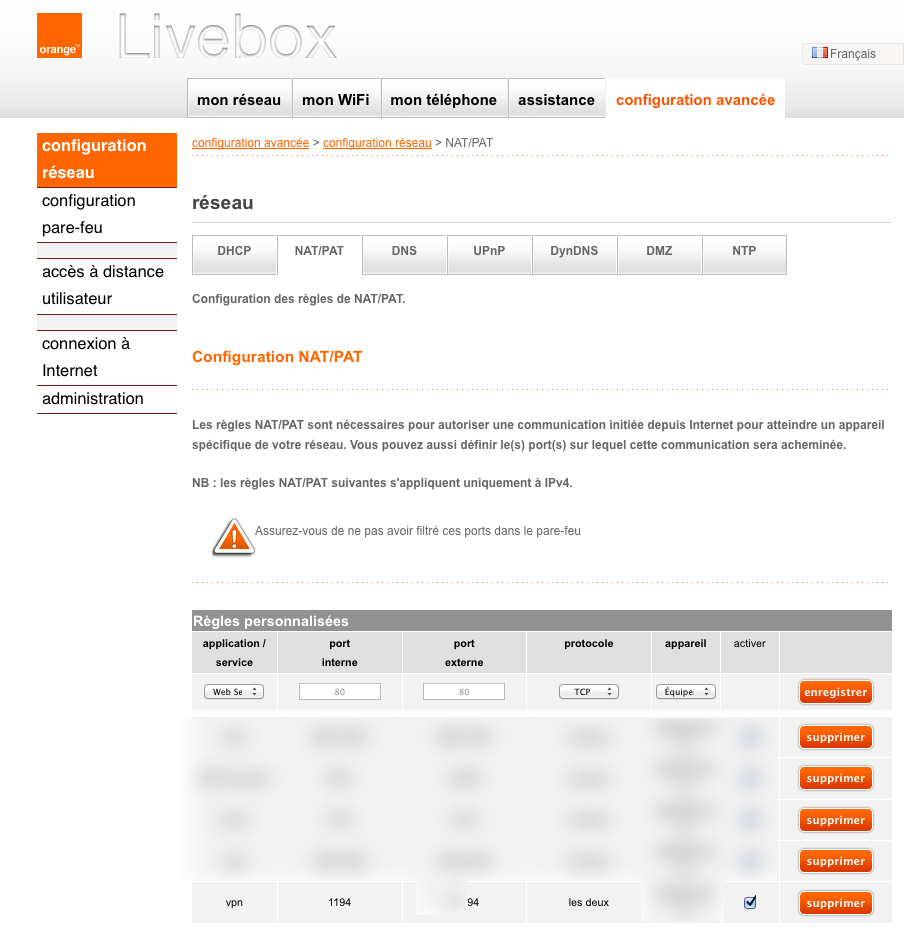

Ouverture des ports sur le routeur ADSL

La connexion depuis l’extérieur va arriver sur un port dédié (selon votre infrastructure). Il est donc nécessaire de rediriger (NAT) la connexion sur l’équipement qui assure la fonction de serveur VPN (dans notre cas le NAS).

VPN et NAT avec Livebox v2

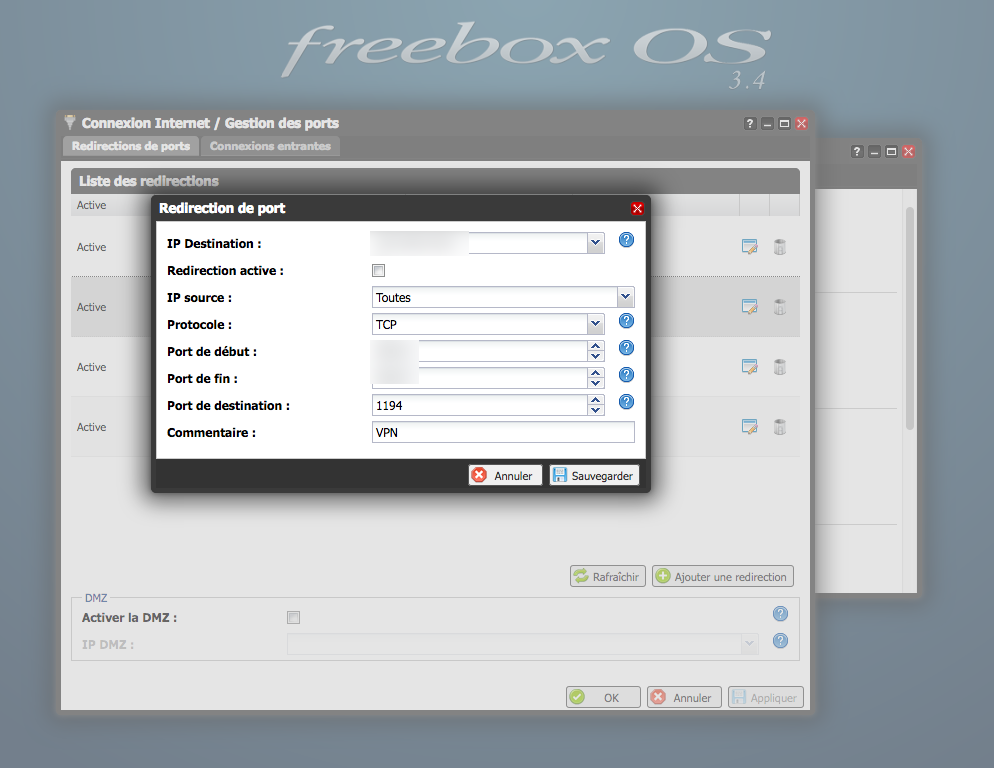

VPN et NAT avec Freebox Revolution

Se rendre dans “Paramètres de la Freebox”, puis dans le “mode avancé”, sélectionner “Gestion des ports”, ajouter une redirection.

1 – IP destination = IP fixe du NAS.

2 – Port de début = port de fin = port défini dans le client de connexion OpenVPN.

3 – Port de destination = port d’écoute ou de communication du serveur VPN (par défaut 1194).

4 – Commentaire = nom de la règle.

Configuration VPN côté client

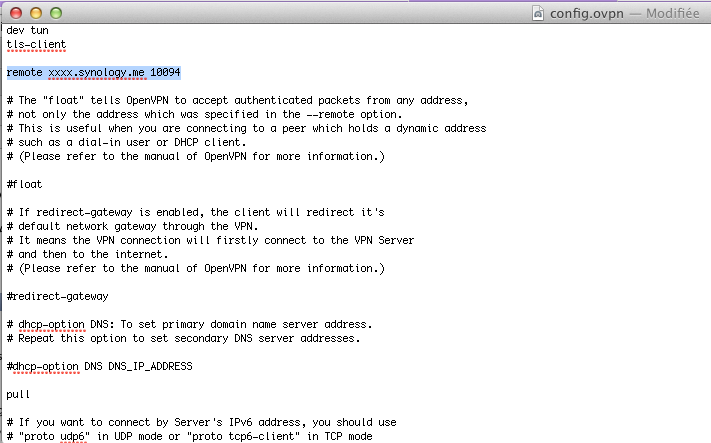

Installez le logiciel Tunnelblick et importez la configuration OpenVPN issue du NAS Synology. Il y a quelques {réglages|vérifications} à faire à l’intérieur du fichier.

Voila, c’est terminé … Enjoy !

Pour aller plus loin

Tutoriels Synology sur la connexion VPN article 1 et article 2.

Maintenant que la connexion VPN est établie … connectons nous à DSM de manière sécurisée.

Bonsoir,

Article très intéressant, mais une petite question me trotte.. est il possible de réaliser des sauvegardes TimeMachine sur le NAS synology quand celui-ci est branché au réseau local et l’ordinateur connecté à un réseau extérieur ? devons nous passer par un VPN pour accéder au réseau local où y a t’il une autre solution ? En vous remerciant par avance.

Cdt.

Bonjour,

oui, DSM est compatible avec les sauvegardes TimeMachine, on peut même régler la destination.

En local oui aucun pb, à distance non faisable facilement / directement.

Avec un VPN, ça devrait marcher (pas certain à 100 % pas vérifier directement ou sur le net).

La question est plutôt …

0 – qu’entendez vous par sauvegarde ? système, données, bootable … ?

1 – quelle quantité de données à sauvegarder ? et fréquence ? jour ? semaine ?

2 – disposez vous d’une bande passante suffisante pour sauvegarder vers le NAS à distance (upload côté client).

Parce que si vous balancez 50 Go (quelque soit la solution utilisée pour la sauvegarde)

sur le réseau, en LAN ça sera OK, mais à distance je doute que ce soit très pertinent.

Par exemple, 50 Go avec un débit UP de 1 Mo/s, y’en a pour plus de 12h !

Pour faire du CloudStation (Cloud), c’est OK, pas très adapté pour des backup > 2 Go par jour.

Et CloudStation est bien plus pratique pour faire des sauvegardes de données par exemple.

Sauvegardez aussi le NAS …

Sébastien.

Hello,

article intéressant, j’ai suivi pas à pas le tuto. Tunnelblick se connecte bien , mais il m’est impossible d’acceder aux dossiers du NAS. comment acceder au partage de fichier du NAS, faire en sorte de voir les dossiers du NAS comme un dossier local ?

@Slee : bonjour,

Les services de découverte réseau (et donc machines) sont filtrés par la configuration.

Le plus rapide est de monter le disque (la machine) avec l’adresse ip local …

Essayez :

– smb://ServerName/ShareName, ex. : smb://192.168.1.10/mondossierpartage

– afp://DOMAIN;User@ServerName/ShareName

Ne connaissant pas l’installation / configuration, je ne sais pas fournir (plus) de support depuis ce blog !

nota : attention ce type d’accès n’est pas fiable (déconnexion possible, surtout en longue distance)

(dépend de la qualité de la connexion côté client et côté serveur),

préférez CloudStation / OwnCloud pour accéder aux fichiers.

Sébastien

Bonjour Sébastien,

Merci pour votre tuto, bien utile.

De ce que je sais d’un VPN, c’est qu’il encapsule les connexions de tous les protocoles (TCP, IMAP, http://FTP…..) dans un tunnel, ce qui le rend sûr. N’est-ce pas là une bonne méthode pour s’assurer d’une manière générale depuis l’extérieur un accès sécurisé aux services qu’offre le Nas. Il serait intéressant de développer un peu ses accès dans le tunnel, ce qui manque également dans la doc Synology. Par exemple, une fois connecté au VPN, comment accéder au gestionnaire d’administration, utiliser Cloud Station, …. Et également comment autoriser ces possibilités ou les restreindre.

Cordialement.

Sacha.

Sacha,

je ne comprends pas votre suggestion / demande / question ?

Le VPN permet ici d’être relié au réseau local. Avec cette abstraction, c’est comme si vous étiez présent/connecté chez “vous”.

De fait, si vous savez vous connecter (depuis un réseau local) aux services du NAS,

je ne vois aucune difficulté pour vous connecter à ces mêmes services avec le VPN.

Par ex., une fois la connexion VPN établie, connectez vous à https://ip.local.du.nas:5001 depuis un navigateur,

vous aurez accès à l’admin. du NAS via VPN de manière “doublement” sécurisée (VPN + https).

Quand à autorisation ou non d’accès … il y a déjà des mots de passe … n’est ce pas suffisant ?

Sinon faudra passer par ligne de commande …

Sébastien

Bonjour, merci pour ce tuto mais j’avoue ne pas comprendre les ports sélectionnés dans le tuto:

Vous avez choisi le port externe 94 sur la box et pourtant avez mis le port 10094 dans le fichier de configuration, de plus j’ai lu qu’il fallait mettre l’adresse ip de la box (pro en l’occurrence) plutôt que le domaine. J’aimerai beaucoup avoir des éclaircissements.

Merci.

Bonjour,

regardez bien … une partie avant le 94 est floue …

c’est masqué puisque la config. client est en ###94 et que je n’allais pas indiquer le vrai port ici …

ou refaire la config. pour que la capture corresponde à l’article !

Dans l’exemple c’est bien 10094 qui doit être indiqué dans la NAT de la Livebox …

Pour l’IP de la box pro, vous évoquez certainement l’IP externe de la LBP …

si celle ci est fixe, ca fonctionnera

sinon utilisé un service DynDNS donc nom de domaine …

Dans les deux cas, DynDNS fonctionne …

Sebastien

Bonjour.

J’ai deux questions :

– A t-on besoin d’acheter un nom de domaine ou autre chose pour pouvoir accéder au NAS?

– Peut-on accéder à son réseaux local et utiliser son réseaux local en passant par la connexion VPN créé?

merci.

Bonjour,

1 – NON, c’est l’intérêt de l’ID Quickconnect, voire de DynDNS quand on a pas d’adresse IP fixe.

2 – Depuis l’extérieur oui, c’est le but ! Mais il y a des conditions et ça dépend quoi / quel service …

Vos questions montrent que vous n’avez pas lu / compris les articles diffusés sur ce blog … relisez, lisez en d’autres … ca va rentrer !

Sébastien

[…] vous avez des inquiétudes par rapport à cela, tournez vous vers les articles concernant l’accès local avec un VPN, et celui de la sécurisation de l’administration de […]