L’administration des NAS Synology est réalisée depuis l’interface DSM à l’aide d’un navigateur internet.

Puisque nous ne sommes pas toujours sur site pour intervenir, nous sommes souvent tenter de prendre la main à distance (par soucis de flexibilité et réactivité).

Voyons comment mettre en place cela à travers une série de procédures, et surtout améliorer le niveau de sécurité.

nota : cet article est un complément aux règles de base sur la sécurité d’un NAS Synology, qui va plus en profondeur sur le comment.

1 – Changer l’administrateur par défaut

L’utilisateur admin par défaut ne doit jamais être utilisé. C’est pourquoi vous devez créer, dès l’installation du NAS, un second utilisateur avec le rôle administrateur.

nota : vous ne pouvez désactiver l’utilisateur admin qu’une fois un second administrateur créé et enregistré sur ce second compte.

Rendez-vous dans le Panneau de configuration puis l’icône Utilisateur, puis dans l’onglet Utilisateur, ensuite cliquer sur le bouton Créer, puis Créer un utilisateur.

Suivez les instructions à l’écran …

N’oubliez pas de cocher la case du groupe Administrateurs …

nota : un administrateur ne doit pas avoir accès aux volumes de données, ni aux services tiers.

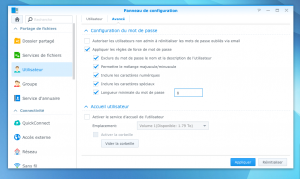

2 – La force du mot de passe des utilisateurs

Une fois l’opération terminée, profitez en pour modifier la force des mots de passe utilisateur. Via l’onglet Avancé cette fois.

Bien évidemment, ce que vous imposez aux autres,vous le respectez également … force de mots de passe > 8 …

3 – La vérification en deux étapes

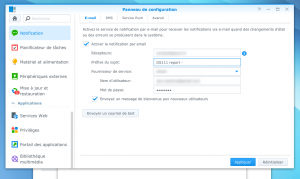

Pour activer cette fonction, le service de notification par courriel doit être activé (via icône Notification du Panneau de Configuration et onglet E-mail).

Une fois les notifications activées, rendez-vous ensuite en haut à droite, clic sur l’icône de l’utilisateur > Options.

Cliquer sur Activer la vérification en 2 étapes, puis suivez les instructions.

nota : n’oubliez pas d’installer (si pas déjà fait) un générateur de codes de validation en deux étapes sur votre téléphone (Google Authenticator, Authy, Toopher, FreeOTP)

Rentrez le code une fois le QR flashé à l’aide de l’application.

Ça y est, c’est fait ! La nouvelle phase d’authentification : identifiant + mot de passe + code à usage unique envoyé sur smartphone.

nota : n’activez cette fonction qu’une fois la configuration terminée … sinon vous allez péter un câble !

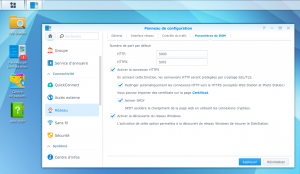

4 – Forcer l’accès en https

Cliquer sur l’icône Réseaux (Panneau de configuration), puis l’onglet Paramètres DSM, et cocher la case Activer la connexion https (et la case concernant redirection automatique sur https).

5 – Modification des ports par défaut

Vous pouvez en profiter pour modifier les ports par défaut depuis cette même fenêtre … Cela évite des attaques automatisées depuis le réseau local sur le port 5001. Depuis l’extérieur c’est moins critique puisque il est censé y avoir une NAT (et un firewall) dont le port externe doit être différent (consignes)).

6 – Activer les notifications et faire les mises à jour

Activer les notifications c’est bien, lire les messages et savoir filtrer les informations, puis les exploiter c’est mieux. Cela demande du temps et de l’organisation.

De même, les mises à jour ne sont pas à appliquer automatiquement. Suivez régulièrement les actualités et les avertissements de sécurité de Synology (à minima, si vous ne suivez pas les CVE). Comme la toute récente faille CVE POODLE (28/10/2014) découverte au moment de la rédaction de l’article.

nota : la double vérification permet de réduire l’étendue de la faille, et des corrections peuvent être mises en œuvre, en attendant la mise à jour de DSM …

Et la suite ?

Il n’y a pas de suite … Ou plutôt, il n’y a pas de fin (accès VPN, restriction plages IP, blocage IP, SSH etc …) ! Ces fonctions et options font partie de la base de la sécurité d’un NAS Synology, et nous sommes entrés dans le détail de leur configuration. La sécurité d’un système est un sujet vaste et complexe, les problèmes se situent à tous les niveaux (utilisateurs, réseaux et protocoles, services, configuration, matériel etc …). Aussi, il est difficile et disproportionné de fournir une liste exhaustive des opérations à effectuer. À minima, avec cet article, vous disposez d’une bonne protection.

[…] Sécuriser l’accès externe avec le protocole https (le limiter, voire l’interdire (pour admin par ex.)). […]

[…] avec d’autres équipements et pour d’autres services. Par ailleurs, permettre l’accès à des ressources depuis l’extérieur implique des risques au niveau de la sécurité des données utilisateur (en particulier pour une entreprise). Les sauvegardes ne sont pas une […]